Medidas de seguridad esenciales para proteger tu conexión WiFi y tus datos.

Las redes Wi-Fi se han convertido en un elemento crucial en nuestras vidas, proporcionando conectividad rápida y conveniente en hogares, oficinas y espacios públicos. Sin embargo, esta omnipresencia conlleva riesgos significativos para la seguridad cibernética. Estas redes representan una puerta de entrada para los atacantes cuando no se protegen adecuadamente pues la facilidad de su acceso, combinada con la falta de medidas de seguridad adecuadas, crea un entorno propicio para actividades maliciosas.

Así, uno de los mayores desafíos, es el uso de claves de acceso débiles en las redes Wi-Fi, ya que, con frecuencia, los usuarios no cambian las contraseñas predeterminadas proporcionadas por los proveedores, lo que facilita el acceso no autorizado a la red. Además, la interconexión de dispositivos inteligentes en la red aumenta el riesgo de comprometer la seguridad, ya que estos dispositivos pueden ser usados como puntos de entrada para ataques más sofisticados.

Por esto, es esencial seguir medidas de seguridad como:

- Mantener actualizados tus dispositivos y routers con las últimas actualizaciones de firmware y software.

- Asignar contraseñas robustas y únicas a tu router WiFi y a tus dispositivos (cambiando las contraseñas predeterminadas)

- Controla los dispositivos inteligentes conectados a tu red, desactivando funciones de uso compartido de recursos y revisando instrucciones de seguridad de fábrica.

- Mantente vigilante sobre la actividad de tu red y reporta cualquier actividad sospechosa a tu oficial de seguridad y toma medidas correctivas inmediatamente.

- Explora opciones avanzadas de seguridad, como redes de invitados y cifrado adicional.

Pruebas de penetración inalámbricas

Las pruebas de penetración inalámbricas emergen como una herramienta esencial para evaluar y fortalecer la seguridad de nuestras redes, un proceso que implica simular ataques cibernéticos para identificar y mitigar vulnerabilidades en nuestras redes WiFi.

La metodología de las pruebas de penetración inalámbrica abarca varias etapas clave. En primer lugar, se realiza una exhaustiva identificación de puntos de acceso, donde se mapea la infraestructura de red y se identifican todos los dispositivos conectados. Luego, se procede con la enumeración de redes, que implica recopilar información detallada sobre las redes Wi-Fi disponibles, incluyendo sus nombres (SSID), canales y niveles de señal.

Una vez recopilada esta información, se procede con la captura de paquetes, donde se analiza el tráfico de red para identificar posibles vulnerabilidades. Este paso es crucial para detectar patrones anómalos de tráfico que podrían indicar la presencia de un ataque en curso.

Finalmente, se lleva a cabo la explotación de vulnerabilidades, donde se utilizan técnicas avanzadas para comprometer los puntos de acceso vulnerables y obtener acceso no autorizado a la red. Esto es fundamental para evaluar la efectividad de las medidas de seguridad existentes y desarrollar estrategias de mitigación adecuadas.

En conclusión, proteger nuestras redes WiFi es fundamental para salvaguardar nuestra privacidad y seguridad en línea. Al comprender los riesgos y adoptar medidas pro-activas garantizamos un entorno de conectividad más seguro para todos, ya que, la ciberseguridad es una responsabilidad compartida y cada uno de nosotros tiene un papel que desempeñar en la protección de nuestras redes y datos.

Celebración día del árbol 2024

Estaremos en la Granja Terapéutica San Luis en zona rural de la localidad Ciudad Bolivar en Bogotá, tenemos una meta ambiciosa de siembra de árboles nativos buscando generar un cerco vivo que mitigue el impacto de los agroquímicos sobre las áreas de bosque nativo tan escasas en la región y proteger la vida de los polinizadores.

La granja es propiedad de una familia ejemplar que realiza labores de difusión en colegios, empresas y comunidad y vienen desarrollando diversos programas de sostenibilidad como el diseño y construcción de un baño seco y elaboración de mobiliario, cercos, escalones con llantas y otros materiales reutilizados.

Realizan talleres terapéuticos como la huerto terapia en la cual han construido zonas accesibles para que las personas tengan un contacto con la naturaleza y la terapia de bosque en dónde se han certificado. Dictan charlas de abonos con un enfoque de promover el cuidado del medio ambiente y la seguridad alimentaria.

La familia practica la apicultura y dictarán un taller para sensibilizar sobre la importancia de estos polinizadores.

La devastadora pérdida de bosque por el acceso de ganado, la tala de árboles, el transito de personas y animales de carga, extracción ilegal de especies de bosque y el impacto de agroquímicos, entre otros, se ve ligeramente en el siguiente video y cómo la extensión de zonas taladas son significativamente más grandes a las de bosque secundario y exponencialmente a las de bosque nativo.

El apoyo a esta familia es bien merecido por su resiliencia (han perdido casi enteramente sus panales cuando los cultivos circundantes realizan labores de fumigación), ejemplo a la comunidad y compromiso por varias generaciones.

Diversidad 2.024

Programa acciones por la diversidad biológica

El 9 y 10 de marzo sembramos 50 árboles árboles nativos en Subia – Cundinamarca de las siguientes especies:

Cedro

(Cedrela montana)

Un árbol magestuoso, una hermosura nativa que ha sido explotada por la calidad de su madera. Lo nombraron cedro por su parecido a árboles europeos de la familia de los pinos, pero en realidad es Sur Americano y crece entre 1500 y 3100 m s. n. m. , llegar hasta 60 metros de altura y puede vivir más de 60 años.

Sus frutos maduros se conocen como «flores de palo» y son una obra de arte de la naturaleza. Sus verdaderas flores son blancas y durante la floración son muy visitadas por abejorros y colibríes.

Es una especie Amenazada.

Arrayán

(Myrcianthes rhopaloides)

Se distribuye en la región andina de Colombia en alturas de 2200 a 3200 m s. n. m.

Crece entre 6 y 16 metros de altura, los frutos de esta especie son comestibles es altamente visitado por insectos como abejas, moscas, polillas y por aves como la Diglossa cyanea comúnmente conocida como Pinchaflor enmascarado.

Guayacán amarillo

(Handroanthus chrysanthus)

Especie nativa de América tropical con alta atracción de fauna. Su rango altitudinal está entre 0 y 2000 m s. n. m. y puede medir hasta 35 metros de altura.

Es de rápido crecimiento. Sus flores son muy vistosas en forma de racimos de campanas amarillas que son muy visitadas por insectos y aves polinizadoras y esto eleva su importancia en procesos de restauración ecológica.

Es una especie Vulnerable.

Cerezos

(Prunus serotina)

Se encuentra en una elevación entre los 2000 y 2900 m s. n. m. hasta 15 m de altura, de crecimiento rápido tolera suelos con fertilidad baja por lo que es fácil de utilizar en procesos de restauración ecológica, recuperación de suelos y áreas degradadas. Visitado por abejas, abejorros y muchas aves como la Cotinga crestada, Picogordo Degollado, Picogrueso Dorsinegro , Piranga Roja, Azulejo Común, Vireo Ojirrojo , Sirirí Norteño y Mirla Patinaranja.

También su fruto es deseado para preparar mermeladas.

Explorando las técnicas de ataque modernas

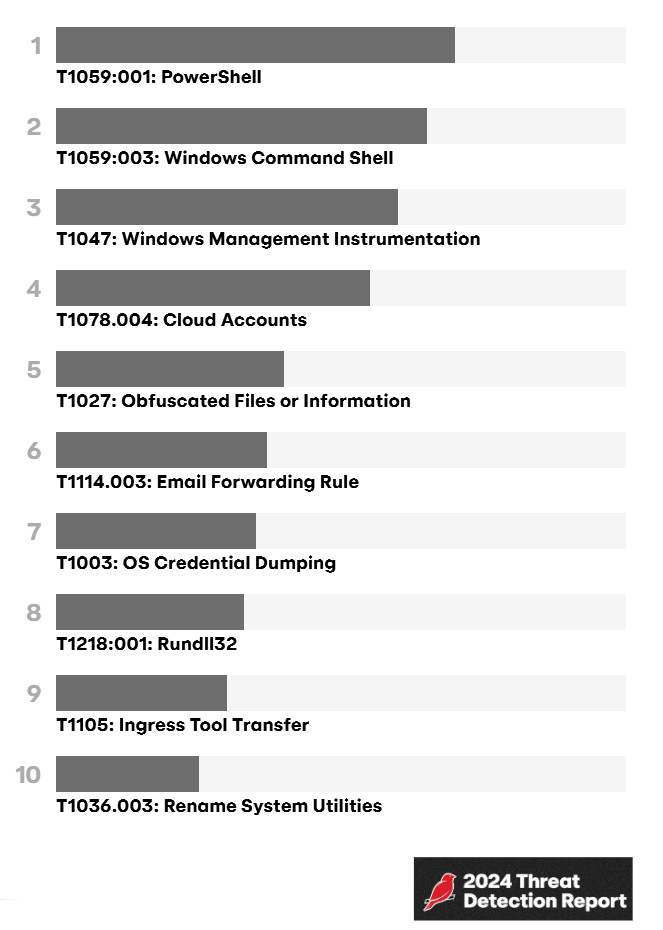

Powershell, Windows Commands Shell, Cloud Accounts y Email Forwarding Rule.

En el contexto actual de la ciberseguridad, comprender las técnicas de ataque más empleadas por los ciberdelincuentes es fundamental para preservar la integridad de los sistemas y redes. Según el informe de detección de amenazas de Red Canary 2024, el top 10 de las técnicas MITRE ATT&CK más frecuentes observadas están asociadas con amenazas relacionadas con programas potencialmente no deseados y pruebas no autorizadas. No obstante, en este artículo, se explorarán cuatro técnicas de esta lista: Powershell, Windows Commands Shell, Compromiso de cuentas en la nube y Reenvío de correo electrónico.

Tomado de: 2024 Threat Detection Report – Red Canary

Powershell: Una Herramienta Poderosa para los Atacantes

Powershell es una herramienta de administración de sistemas y automatización en entornos Windows, pero lamentablemente, también se ha convertido en un arma popular entre los ciberdelincuentes. Los atacantes aprovechan las capacidades de Powershell para ejecutar scripts maliciosos de forma remota, evadiendo así las defensas tradicionales de seguridad. Estos scripts pueden utilizarse para realizar una variedad de actividades, como el robo de información confidencial, la propagación de malware y el control de los sistemas comprometidos.

Para protegerse contra los ataques de Powershell, es fundamental implementar políticas de seguridad que limiten el acceso a powershell en entornos corporativos y que monitoreen de cerca cualquier actividad sospechosa relacionada con esta herramienta.

Windows Commands Shell: Explotando las Funcionalidades del Sistema Operativo

El shell de comandos de Windows ofrece a los usuarios una interfaz para interactuar con el sistema operativo mediante comandos de texto. Sin embargo, los ciberdelincuentes pueden aprovechar este shell para ejecutar comandos maliciosos y comprometer sistemas. Por ejemplo, pueden utilizar comandos como «net user» para crear cuentas de usuario falsas o «reg add» para modificar el registro del sistema y mantener el acceso y control sobre el sistema comprometido de manera continua.

La defensa contra ataques basados en el shell de comandos de Windows implica la implementación de políticas de seguridad que limiten el acceso a los comandos más peligrosos y la monitorización de la actividad del sistema en busca de comportamientos sospechosos.

Compromiso de Cuentas en la Nube: Una Amenaza en Aumento

Con el creciente uso de servicios en la nube como Microsoft 365, Google Workspace y Amazon Web Services, los ciberdelincuentes están recurriendo cada vez más al compromiso de cuentas en la nube como método de ataque. Una vez que un atacante obtiene acceso a una cuenta en la nube legítima, puede acceder a datos confidenciales, robar información importante o incluso lanzar ataques más amplios contra la organización.

Para protegerse contra esta modalidad de ataque, es fundamental implementar medidas de seguridad como la autenticación multifactor, la monitorización continua de la actividad de la cuenta y la capacitación de los usuarios sobre las mejores prácticas de seguridad en la nube.

Reenvío de Correo Electrónico: Una Técnica de Phishing Avanzada

El reenvío de correo electrónico es una técnica de ataque de phishing en la que los atacantes comprometen una cuenta de correo electrónico legítima y luego configuran reglas de reenvío para redirigir los correos electrónicos a una cuenta controlada por ellos. Esto les permite interceptar comunicaciones sensibles, como contraseñas, información financiera o datos empresariales confidenciales.

Para mitigar este riesgo, es esencial implementar filtros de correo electrónico avanzados que detecten y bloqueen mensajes de phishing, así como educar a los usuarios sobre cómo identificar correos electrónicos sospechosos y evitar caer en trampas de phishing.

En conclusión, las técnicas de ataque mencionadas anteriormente representan sólo una fracción de las amenazas a las que se enfrentan las organizaciones, por lo tanto, es crucial mantenerse al tanto de las últimas tendencias en técnicas de ataque y adoptar medidas proactivas para proteger los activos digitales contra estas amenazas en constante evolución. Esto incluye la ejecución de políticas de seguridad sólidas, la adopción de tecnologías de detección y prevención de amenazas avanzadas y la capacitación regular de los usuarios sobre las mejores prácticas. Solo así, con una estrategia integral de ciberseguridad se puede garantizar la protección efectiva contra los ciberataques en el mundo digital actual.

Inteligencia artificial y ciberseguridad

Autor: Valentina Florez

El papel transformador de la Inteligencia Artificial en la Ciberseguridad

Las organizaciones se enfrentan a una creciente cantidad de amenazas cibernéticas cada día. Desde ataques de phishing hasta intrusiones sofisticadas, la ciberdelincuencia evoluciona constantemente, desafiando las defensas tradicionales de las empresas. En este contexto, la inteligencia artificial (IA) emerge como un aliado poderoso en la lucha contra estas amenazas, transformando radicalmente la manera en que las organizaciones abordan la ciberseguridad.

La Evolución de la Ciberseguridad con la IA

La IA ha revolucionado la ciberseguridad al ofrecer capacidades avanzadas de detección, análisis y respuesta a las amenazas cibernéticas. Los sistemas de IA pueden analizar grandes volúmenes de datos en tiempo real, identificar patrones y anomalías, y anticipar posibles ataques antes de que causen daños significativos. Esto permite a las organizaciones adoptar un enfoque proactivo para la ciberseguridad, fortaleciendo sus defensas y reduciendo el riesgo de brechas de seguridad.

Detección y Respuesta Rápida

Una de las principales ventajas de la IA en la ciberseguridad es su capacidad para detectar y responder a las amenazas de manera rápida y eficiente. Los sistemas de IA pueden automatizar la detección de amenazas, reduciendo el tiempo de respuesta y minimizando el impacto de los ataques. Además, la IA puede aprender y adaptarse continuamente a medida que evolucionan las amenazas, mejorando la efectividad de las defensas cibernéticas en un entorno digital en constante cambio

Análisis Predictivo y Prevención de Amenazas

La IA también juega un papel crucial en la predicción y prevención de amenazas cibernéticas, mediante el análisis de datos históricos y tendencias emergentes, los sistemas de IA pueden identificar posibles vulnerabilidades y ataques antes de que ocurran. Esto le permite a las organizaciones anticipar y mitigar proactivamente posibles riesgos, fortaleciendo su postura de seguridad cibernética y protegiendo sus activos críticos.

En resumen, la inteligencia artificial está transformando la ciberseguridad corporativa al proporcionar capacidades avanzadas de detección, análisis y respuesta a las amenazas cibernéticas. Al adoptar la IA como parte integral de sus estrategias de ciberseguridad, las organizaciones pueden fortalecer sus defensas, reducir el riesgo de brechas de seguridad y proteger sus activos críticos en un entorno digital cada vez más desafiante. En este sentido, la IA no solo se convierte en un aliado indispensable en la lucha contra la ciberdelincuencia, sino que también impulsa la innovación y la resiliencia en el panorama de la seguridad cibernética empresarial.

Enfoque proactivo y preventivo: Pilares fundamentales de la ciberseguridad

Autor: Valentina Florez

En la era digital actual, donde las amenazas cibernéticas están en constante evolución, la seguridad de la información se ha vuelto una prioridad para todas las organizaciones. En este contexto,adoptar un enfoque proactivo y preventivo en ciberseguridad es fundamental para proteger los activos digitales y mantener la integridad de los sistemas.

¿Qué es un enfoque proactivo en ciberseguridad?

Un enfoque proactivo en ciberseguridad implica anticipar y mitigar los riesgos antes de que se conviertan en amenazas reales. En lugar de esperar a que ocurran incidentes de seguridad, las organizaciones adoptan medidas preventivas para fortalecer sus defensas y reducir la superficie de ataque. Esto puede incluir la implementación de controles de seguridad avanzados, como la monitorización continua de la red en busca de actividad sospechosa, la realización de evaluaciones regulares de seguridad y la actualización constante de políticas y procedimientos de seguridad.

«Ciberseguridad Proactiva es como revisar tu casa regularmente en busca de posibles vulnerabilidades que permitan la entrada de ladrones, y reforzar antes de que estos puedan aprovecharlas«

¿Qué es un enfoque preventivo en ciberseguridad?

El enfoque preventivo en ciberseguridad se centra en evitar que los incidentes de seguridad ocurran en primer lugar. Esto implica la implementación de medidas y controles de seguridad adecuados para cerrar las brechas de seguridad conocidas y establecer una línea de defensa sólida. Algunas de estas medidas pueden incluir la instalación de software antivirus y firewalls, el cifrado de datos sensibles, la implementación de políticas de seguridad de contraseñas y la capacitación y concientización del usuario.

«Ciberseguridad Preventiva es como poner rejas de seguridad y cerraduras resistentes en las puertas de tu casa antes de que ocurra un robo«

Enfoque Proactivo

- Reducción del riesgo de incidentes de seguridad.

- Anticipación y mitigación de posibles amenazas antes de que causen daño.

- Mejora de la resiliencia de la organización frente a ataques cibernéticos.

- Ahorro de costos a largo plazo al evitar pérdidas de datos y daños a la reputación.

Enfoque Preventivo

- Protección de los activos digitales contra amenazas conocidas.

- Reducción del riesgo de explotación de vulnerabilidades de seguridad.

- Mejora de la confianza de los clientes y socios comerciales al demostrar un compromiso con la seguridad cibernética.

- Cumplimiento más efectivo de regulaciones y estándares de seguridad.

Al combinar estos enfoques, las organizaciones pueden fortalecer sus defensas cibernéticas y proteger sus activos digitales de manera más efectiva en un entorno cibernético cada vez más desafiante.

Riesgos de ciberseguridad ¿por qué nos conciernen a todos?.

Los ciberatacantes han evolucionado hacia un enfoque más sigiloso y persistente en sus tácticas. En lugar de ataques rápidos y ruidosos, ahora se infiltran en sistemas y redes con la intención de permanecer ocultos durante períodos de tiempo prolongados.

Para abordar esta complejidad, es necesaria una transición hacia un enfoque proactivo que se base en la anticipación y la defensa activa. Esto significa pasar de una postura reactiva, centrada en responder a incidentes, a una estrategia basada en la comprensión de las amenazas y la anticipación de posibles adversidades.

Identificación de riesgos

Al proyectar los retos futuros en ciberseguridad para el año 2024, es útil identificar las categorías de riesgo:

- Riesgos completamente desconocidos

- Riesgos conocidos pero subestimados

- Riesgos conocidos pero no completamente comprendidos

- Riesgos comprendidos

Para ampliar la mirada consideremos un contexto PESTEL, que abarca:

- Político: riesgos generados por acciones de ciberpoder a nivel global.

- Económico: ciberataques que pueden afectar el crecimiento económico y el desarrollo de las naciones, profundizando la inequidad y ampliando brechas.

- Social: amenazas, que más allá de incidentes técnicos, afectan la disponibilidad de servicios esenciales (judiciales, salud,financieros), complicando la realidad subyacente, e incluso poniendo en riesgo la seguridad de una nación.

- Tecnológico: una complejidad que crece como una bola de nieve por el desarrollo acelerado de tecnologías, mayor conectividad, dependencia y valor de la información; es normal que en paralelo se desarrollen industrias cibercriminales muy estructuradas.

- Ecológico: implementar prácticas que reduzcan el impacto ambiental de las operaciones de seguridad cibernética es esencial para su sostenibilidad.

- Legal: El aumento de la responsabilidad legal y las demandas ejecutivas relacionadas con la ciberseguridad.

Anticipación

Usando el mismo modelo PESTEL, podemos sugerir acciones proactivas para mejorar la postura de seguridad:

Político: Manténgase al tanto de las agendas políticas y las tensiones geopolíticas que puedan influir en los ataques cibernéticos. Colaborar con agencias de seguridad cibernética nacional e internacional.

Económico: Identifique las áreas más vulnerables que generen fuerte impacto financiero y replantee los criterios de inversión. Evalúe la eficacia, reputación y vigencia de sus herramientas, estás deben adaptarse a las amenazas en constante evolución.

Social: Implemente estrategias de concienciación sobre riesgos cibernéticos. Promueva la participación en la denuncia de amenazas y crímenes, esto puede ayudar a anticipar ataques y proteger servicios esenciales.

Tecnológico: Adapte sus defensas a las últimas tendencias en ciberseguridad. La participación en comunidades de información pueden ayudar a identificar amenazas emergentes.

Ecológico: Integrar prácticas de sostenibilidad en la estrategia de ciberseguridad, como reducción del consumo de energía, asegura la sostenibilidad a largo plazo de las operaciones.

Legal: Mantener un equipo legal especializado en ciberseguridad para abordar el aumento de la responsabilidad legal y las demandas ejecutivas. Esto implica la revisión constante de políticas y regulaciones, así como la preparación para enfrentar desafíos legales en caso de incidentes cibernéticos.

Navegando por las Etapas de un Ataque Cibernético ¿Cuál es el Proceso?

Los ciberdelincuentes siguen unas etapas para lograr sus objetivos, a continuación, se describen las fundamentales:

- Reconocimiento: En esta fase, los atacantes recopilan información sobre el objetivo, como identificar vulnerabilidades en la infraestructura, sistemas y empleados. Esto puede involucrar la búsqueda de información en línea, como datos públicos y registros de dominio.

- Ataque Inicial: En esta etapa, los atacantes intentan ganar acceso inicial a la red o sistemas del objetivo. Esto puede hacerse mediante el uso de técnicas de phishing, explotación de vulnerabilidades conocidas o ingeniería social.

- Ganar Acceso: Una vez que logran acceso inicial, los atacantes trabajan para aumentar sus privilegios dentro de la red o sistemas. Esto implica moverse lateralmente y escalando sus credenciales para acceder a áreas más críticas.

- Mantener el Acceso: Después de obtener un acceso más amplio, los atacantes se esfuerzan por mantener su presencia oculta dentro del sistema de la víctima. Pueden crear cuentas de respaldo, modificar registros de acceso y evitar la detección.

- Explotación y Control: En esta etapa, los atacantes pueden llevar a cabo acciones maliciosas, como la exfiltración de datos, la instalación de malware adicional o la alteración de la integridad de la información. También pueden buscar oportunidades para obtener un beneficio económico, como el ransomware.

- Exfiltración de Datos: Si el objetivo es robar información, los atacantes pueden copiar datos sensibles y transferirlos a servidores controlados por ellos.

- Anuncio (Opcional): En algunos casos, los atacantes pueden hacer públicas sus acciones, como en el caso de ataques de ransomware, donde anuncian su demanda de rescate y la amenaza de liberar los datos de la víctima.

- Limpieza de Huellas: Para evitar ser rastreados, los atacantes pueden eliminar o modificar registros de acceso y actividades en el sistema.

- Persistencia: Los atacantes pueden intentar mantener su acceso de forma continua, lo que les permite realizar futuros ataques o explotaciones.

- Finalización: Finalmente, los atacantes pueden abandonar la red o sistema una vez que han logrado sus objetivos o sienten que su presencia corre riesgo de ser descubierta.

Es importante destacar que estos pasos pueden variar según el tipo de ataque y los objetivos del atacante. Las organizaciones deben implementar medidas de seguridad adecuadas en cada etapa para prevenir, detectar y mitigar los ataques cibernéticos.

Desmitificando los ataques cibernéticos

El reciente ataque de ransomware a una reconocida empresa de infraestructura y que tiene afectadas a miles de empresas incluidas la Superintendencia de Industria y Comercio, la Superintendencia de Salud, al Consejo Superior de la Judicatura y el Ministerio de Salud y Protección Social son una seria advertencia de que la ciberseguridad trasciende a una preocupación de seguridad nacional.

El ataque ha arrojado luz sobre la verdadera complejidad de los ciberataques, desafiando percepciones comunes. Aquí desmitificamos algunos de los conceptos erróneos:

- Sofisticación y Complejidad: Los ataques pueden ser realizados por individuos o grupos de hackers con diferentes niveles de habilidad y recursos. Estos ataques pueden ser altamente sofisticados y complejos y realizados por robustas corporaciones criminales, lo que dista del imaginario colectivo que es un individuo encapuchado.

- Fases de Explotación Económica: El secuestro de datos no necesariamente marca el inicio del ataque como comúnmente se concibe, ya que el atacante puede haber estado operando silenciosamente durante meses antes de que su presencia sea notada.

- Escalamiento de Privilegios: Los atacantes son capaces de escalar sus privilegios dentro de la infraestructura objetivo, llegando por esta vía a instituciones gubernamentales y empresas esenciales para la economía, el eslabón más débil en una cadena es la que la rompe.

- Inmutabilidad: La creencia de que los ataques cibernéticos son estáticos es un mito peligroso, los ciberdelincuentes son expertos en adaptarse y evolucionar constantemente para eludir las defensas de seguridad. Desde la sofisticación en las técnicas de ingeniería social hasta la explotación de vulnerabilidades zero-day, los ataques se han vuelto más astutos y complejos que nunca.

En un mundo cada vez más interconectado, comprender la complejidad de los ciberataques, cómo operan los atacantes y mantenerse actualizado de las nuevas amenazas y vulnerabilidades de los sistemas, es esencial para proteger los activos digitales.

Transferencia de datos sensibles al exterior

Bajo la legislación colombiana, la transferencia de datos de salud a un país extranjero está sujeta a regulaciones y restricciones para proteger los datos personales. La Ley 1581 de 2012, conocida como Ley de Protección de Datos Personales, y sus decretos reglamentarios son las principales leyes que rigen la protección de datos personales en Colombia.

Para transferir datos de salud a un país extranjero se deben cumplir con obligaciones legales, entre otras:

Consentimiento informado y expreso: Antes de transferir datos de salud, el titular de los datos (la persona a quien pertenecen los datos) debe otorgar su consentimiento informado y expreso al tratante. El consentimiento debe obtenerse de manera clara y transparente, explicando el propósito de la transferencia, la identidad del destinatario y los posibles riesgos asociados con la transferencia.

Necesidad: Justificación necesaria para proveer un servicio, para cumplir con una obligación legal, satisfacer un interés vital para titular de los datos

Limitación de propósito: La transferencia de datos de salud a un país extranjero debe estar justificada por un propósito legítimo y específico, y no se permite un uso adicional de los datos que no esté relacionado con ese propósito original o compatible.

Adecuación: El país extranjero debe ofrecer un nivel adecuado de protección de datos, determinado por la Superintendencia de Industria y Comercio (SIC) de Colombia.

Medidas de seguridad: El responsable del tratamiento de datos debe implementar medidas adecuadas para proteger los datos de salud durante la transferencia y garantizar su procesamiento seguro en el país extranjero.

– Acuerdos de procesamiento de datos

– Derechos de los titulares

– Acuerdos para notificación de violación de datos

Si bien no se han registrado casos judiciales específicos contra proveedores de servicios de salud en Colombia por transferir datos a países extranjeros, existen sanciones impuestas por la SIC

La SIC emitió un fallo en 2017 contra una importante clínica en Bogotá por transferir datos de salud a Estados Unidos sin el consentimiento de los pacientes. La SIC ordenó cesar la transferencia y tomar medidas para proteger la privacidad de los datos.

En 2021, la SIC impuso multa en febrero 25 de 2021 a una reputada empresa farmacéutica colombiana por no obtener el consentimiento de los pacientes antes de transferir sus datos de salud a un país extranjero. La SIC encontró que la farmacéutica había transferido los datos de salud de sus pacientes a Estados Unidos sin su consentimiento. La SIC ordenó a la empresa a pagar una millonaria multa.

- 1

- 2

- Siguiente »